システムのセキュリティについて

システムのセキュリティへの取り組み

インターネットに接続したサーバマシンを運営するには、考慮しなければならない問題がたくさんあります。そのような問題は、 サーバの安定性と利便性にとって常に脅威となります。サービス拒否攻撃(DoS攻撃)を受ける、ウイルスに攻撃される、サーバを乗っ取られてスパムメールの踏み台にされる、迷惑なメールを送りつけられるなど、不適切な使われ方や不測の事態からサーバを守るには、管理者が常に警戒する必要があります。

セキュリティを確保するためのインターネットサービスの設定について説明する前に、セキュリティに対する一般的なアプローチについて説明しましょう。

• サーバマシンの物理的な保護

システムが悪用されないようにする第一歩は、未登録のユーザによってインターネットサービスのマシンに不正な変更を加えられないようにすることです。このような悪用の例としては、マシンを物理的に動作不能にすることや、マシンが攻撃を受けやすくなるようなソフトウェアを仕込んで設定することなどがあります。

• 不正使用からのサーバマシンの保護

インターネットサービスのマシンを物理的に保護できない場合は、サーバが無断で使用されないようにする必要があります。対策としては、マシンで利用するパスワードを厳重にすることや、ユーザグループと会議室に権限を設定してユーザが利用できる機能を制限することなどが考えられます。

例えば、インターネットサービスをWindowsのサービスやUnixのデーモンとして実行できます。こうすれば、マシンをログインしたままにしていても無断で操作される心配がなくなります。

• ネットワーク攻撃からのサーバの保護

インターネットサービスが悪用されないようにする次の方策は、OSレベルで行います。OSの製造元が提供する最新のセキュリティパッチを必ず適用し、低レベルのネットワークからのサービス拒否攻撃を防ぐようにしてください。

また、インターネットサービスのマシンで使用しないネットワークプロトコルを無効にしてください。有効にしていると、ネットワーク接続を許可するソフトウェアがご利用のシステムへの侵入口となってしまう可能性があります。インターネットサービスの実行中は、利用するように設定したネットワークポートしか使われません。ファイル共有、ネットワークログイン、ネットワーク管理プロトコル、その他のWebサーバは、マシンに侵入するための土台としてよく悪用されます。

• 問題を起こす接続からのシステムの防御

特定のIPアドレスが自分のシステムのセキュリティをチェックしている(例えば、Code Redウイルスに感染させようと試みたり、システムリソースを勝手に消費したりしている)ことがシステムのログで判明したら、そのIPアドレスをブロックすることを検討してください。そのようなIPアドレスからの接続は、放置せずに拒否することをお勧めします。[インターネットモニタ]フォームの[セキュリティ]タブには警告ランプがあり、IPアドレスとホスト名が表示されます。これにより、疑わしい活動を見つけ出し、攻撃を仕掛けているIPアドレスを簡単にブロックできます。

IPアドレスをブロックする場合は、そのIPが安全なサイトのIPアドレスではないこと、および一時的に配布されているIPアドレス(インターネットサービスプロバイダのDHCPから配布されたIPアドレスなど)ではないことをよく確認してください。インターネット上には、IPアドレスの所有者を確認するために利用できるサイトが数多くあります (www.samspade.orgなど)。

• SMTPリレーの禁止

ご利用のマシンでSMTPリレーを行う必要がない場合は、無効にしてください。必要がある場合でも、できるだけ機能を限定してください。スパム配信業者は、オープンリレーを見つけ出して利用する傾向があります。スパムメールをご利用のサーバから配信しているように見せかければ、スパムメールを通常のメールに偽装できるためです。これを許してしまうと、ご利用の帯域がメールの大量配信に使われてしまいます。管理者は、通常のメールをブロックしないようにしながら、できる限り早くスパムメールを拒否する必要があります。

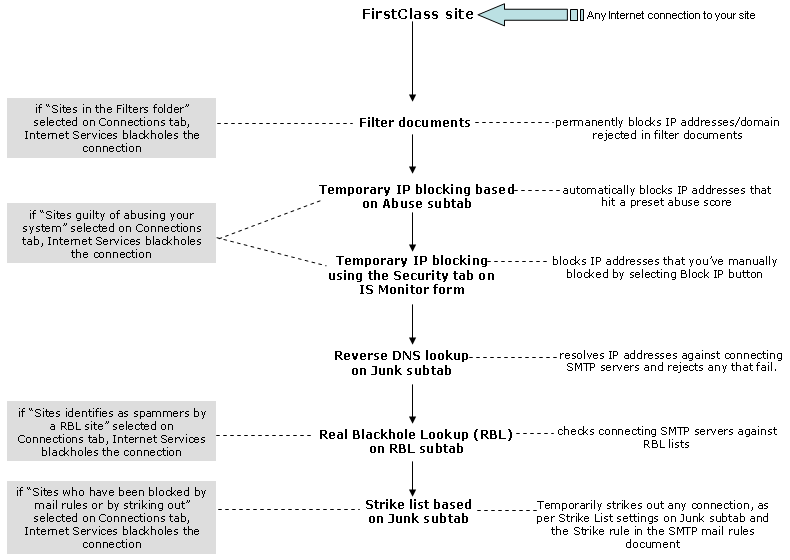

インターネットサービスのセキュリティ動作

インターネットサービスのセキュリティ機能は、以下の順序で動作します。

1 SMTP AUTH:FirstClassのシステムにリレーするPOP3クライアントとIMAP4クライアントの信頼性を確認します。

2 フィルタリング用ドキュメント:フィルタリング用ドキュメントに登録された差出人IPアドレスやドメイン名に基づいて、メールの受け入れまたは拒否を行います。

3 IPアドレスの自動ブロック:[インターネットの基本設定]フォームの[迷惑メール/スパム]タブの[悪用]タブであらかじめ設定したスコアに達したIPアドレスを(一時的に)自動ブロックします。また、IPアドレスをブロックする時間も[悪用]タブで設定できます。

4 IPアドレスの一時ブロック:疑わしいIPアドレスを手動で選択します。選択したIPアドレスの一覧は、[インターネットモニタ]フォームの[セキュリティ]タブで確認できます。攻撃を仕掛けてくるIPアドレスが判明したら、そのIPアドレスを手動でブロックできます。

5 逆引きDNSの参照:このオプションが([インターネットの基本設定]フォームの[迷惑メール/スパム]タブの[ジャンクメール]タブで)有効になっている場合、受信するIPアドレスのDNS名が有効かどうかを問い合わせます。

6 RBLとSURBLの参照:([インターネットの基本設定]フォームの[迷惑メール/スパム]タブの[RBL]タブで)選択したRBLサービスに問い合わせを行います。

7 SMTPルール:ルールの内容に基づいて、メッセージヘッダ、メッセージ本文、およびスパムスコア(番号を割り当てます)を調べます。

8 ユーザ作成のルール:ユーザが個人で設定したルール(自動メール処理の設定)に基づいて受信メールを処理します。 スパムの処理

スパムに対処するには、以下の機能を利用します。

• フィルタリング用ドキュメント

• メールルール

• RBL/SURBLの参照

• IPアドレスに対するDNS参照

また、独自のメールルールを作成して特定のメールをブロックすることもできます。 フィルタリング用ドキュメント

不要なIPアドレスやドメイン名をフィルタリングすることは、スパムに対処する最も重要な手段の1つです。これを行うには、管理者デスクトップの[Internet Services]フォルダ内にある[Filters]フォルダで、フィルタリング用ドキュメントを使用または作成します。アドレスをブロックするためにフィルタリング用ドキュメント使用する場合は、[インターネットの基本設定]フォームの[接続]タブで、[[Filters]フォルダの設定に基づいて接続を拒否]を有効にする必要があります。

[[Filters]フォルダの設定に基づいて接続を拒否]を有効にすると、SMTP接続だけでなくすべてのインターネットサービスへの接続がブロックされます。

[Filters]フォルダにはフィルタリング用ドキュメント(およびルール用ドキュメント)があり、承認または遮断する個人かサイトの正確なIPアドレス、IPマスク(類似のIPアドレス群)、メールアドレス、およびドメイン名を登録できます。同時に、[インターネットの基本設定]フォームの[接続]タブで、[[Filters]フォルダの設定に基づいて接続を拒否]を有効にします。これにより、ご利用のシステム上で不要なスパムを制御するFirstClassの基本機能が動作します。

フィルタリング用ドキュメントは、必要なときにいつでも更新できます。

この[Filters]フォルダの設定は、他のどのサイト設定よりも優先的に適用されます。例えば、自分のサイトでRBLの参照を有効にしているときに、RBLサービスにブラックリストとして登録されているIPアドレスから接続が試みられた場合、そのアドレスが[Filters]フォルダで信頼済みサイトとして登録していれば、インターネットサービスはその接続を受け入れます。

一方、フィルタリング用ドキュメントでサイトを遮断すればその接続はただちに拒否されるため、プロセスとシステムリソースの消費を最小限に抑えられます。このため、ご利用のシステムをハッキングしたり、ユーザにサービス拒否攻撃を仕掛けたりするインターネット上の悪意あるマシンから逃れるための手段として、IPアドレスによるブロックが非常に効果を発揮します。

以下に、フィルタリング用ドキュメントで使用する適切な構文の例を示します。

ブロックするIPアドレス、ドメイン名、メールアドレス、プロトコルを指定する構文

フィルタリング用ドキュメントは、FirstClassのドキュメントで作成することも、テキストファイルとして作成してこのフォルダにアップロードすることもできます。フィルタリング用ドキュメントの書式は、さまざまなインターネットのアンチスパムサイトで使われている書式に準じています。登録は1行ごとに行い、必要であればドメイン名の前に@を付けることができます。コメントは常に#で始めます。正しいフィルタ構文の例は以下の通りです。

• 123.123.123.123

#123.123.123.123からのメールをブロック。

• 123.123.12.*

#123.123.12で始まるIPアドレスのSMTPサーバからのメールをすべてブロック。

• 111.*.*.*

#111で始まるIPアドレスのSMTPサーバからのメールをすべてブロック。

• 123.123.12.123/130

#123.123.12.123、123.123.12.124...123.123.12.130までのIPアドレスをブロック。

• 123.123.12.123 - 123.123.12.130

#上の例と同じIPアドレスをブロック。ただし書式が異なる。

• @spamdomain.com

#spamdomain.comを含むドメイン名を持つサーバか、user@spamdomain.comのメールアドレスを持つユーザからのメールをすべて拒否。

• spamdomain2.com

#上の例と似ているが、少し異なる構文。

#このアドレスがSMTPメール形式かRFC-822形式のFromヘッダに書かれている場合、そのメールをすべて拒否。

• *.badplace.com

#badplace.comのサブドメインをすべてブロック。この書式は、ドキュメントで使用されている書式と同じ。

• regexp:[bB][pP][0-9*\badplace\.com

#badplace.comのサブドメインのうち、bpまたはBPで始まる0桁から9桁のドメインをブロック(例えば、bp.badplace.com、bp1.badplace.com、bp12345.badplace.comなど)。

• pop3,imap:192.168.123.234

#192.168.123.234からのPOP3接続とIMAP接続のみをブロック。

信頼するIPアドレス、ドメイン名、メールアドレス、プロトコルを指定する構文

IPアドレスまたはドメイン名の前に「+」を付けると、信頼済みのアドレスまたはドメインとして登録できます。信頼済みとして登録されているアドレスがある場合、インターネットサービスはそのアドレスのメッセージに対してはどのメールルールも適用しません。信頼済みアドレスの設定は、ブロックするIPアドレスより優先的に適用されます。一定の範囲のIPアドレスをブロックした状態で、その範囲にある1つのIPアドレスだけを受け入れる場合は、その特定のIPアドレスかドメイン名を信頼済みとして登録してください。

信頼済みIPアドレスを登録するには、1行ごとにIPアドレスを登録するか、IPマスクを登録します。

• +111.222.111.222

#111.222.111.222からのメールを信頼。

• +111.*.*.*

#111で始まるすべてのIPアドレスを信頼。

• +*.goodplace.com

#goodplace.comのサブドメイン、またはuser@goodplace.comのメールアドレスをすべて信頼。

• +smtp:192.168.123.123

#192.168.123.123からのSMTP接続のみを信頼。 メールルール

[Filter]フォルダには、フィルタリング用ドキュメントのほかに、rules.MailRules、rules.AttachementBlock、およびrules.SubjectBlockというルール用ファイルが保存されています。これらのファイルを使用して、スパムメールとジャンクメールの管理、不要な添付ファイルの削除やブロック、それに不適切な語句や単語を含むメッセージの停止を実行できます。これらのファイルについて詳しくは、「SMTPメールルールを使用したスパムの処理」を参照してください。

rules.MailRulesファイルには大量のコードが書かれているため、最初は理解するのが難しい可能性があります。それでも、[インターネットの基本設定]の[迷惑メール/スパム]タブにある[メールルール]タブの設定や、rules.MailRulesファイルの値の変更を行う前に、このファイルの内容を理解しておくことを強くお勧めします。特にコメント行をよくお読みになることをお勧めします。

rules.MailRulesファイルは、受信するSMTPメッセージのヘッダの内容を調べて特定の動作を行うことで、配信されるスパムのスコアリングや拒否、および疑わしいメッセージのチェックを行います。

また、[インターネットの基本設定]の[迷惑メール/スパム]タブにある[メールルール]タブでスパムスコアのパラメータを指定することで、rules.MailRulesファイルがスパムをスコアリングする範囲と方法を設定できます。デフォルトのrules.MailRulesファイルのコードは、このタブ上の設定値を取り出し、その値および他のタブの設定内容に応じた動作を行うように記述されています。 RBL/SURBLの参照

自分のサイトに接続してくるSMTPサーバのIPアドレスを、RBL(Realtime Blocklists)とSURBL(Spam URI Realtime Blocklists)を利用して問い合わせ、そのIPがスパムメールの発信元としてよく知られているアドレスかどうか調べることができます。

RBLリストでは、ご利用のサーバに接続してくるIPアドレスの所有者が確認されます。RBLサービスは、スパムの配信に関与したことのあるIPアドレスやスパムリレーに利用するために他のサーバを乗っ取ったことのあるIPアドレスのリストを作成しています。

SURBLリストでは、ご利用のサーバに送られてくるメッセージのドメイン名が確認されます。スパムを配信しているドメインが検出されると、付属のrule.MailRulesドキュメントの設定に基づいてスパムスコアが101ポイント加算され、SPAM_LINKがスパムのテストに追加されます。インターネットサービスは、RBLとSURBLの両方の参照結果をキャッシュに保存し、システムに負荷がかからないようにします。SURBLは、ご利用のシステムに不正なIPアドレスから接続される前に対処しようとする場合に大変効果的です。RBLやSURBLのサービスを有効にすれば、ご利用のシステムに大きな負荷が余分にかかる心配はありません。

RBLやSURBLのサービスによって、SMTP接続時に不正なIPアドレスや疑わしいIPアドレスが通知されるため、インターネットサービスのオプションを使用してそれらのIPアドレスを適切に管理できるようになります。

適切なRBLサービスの選択

利用できるRBLサービスは数多くあります。さまざまな質のサービスがあり、登録している不正IPの数、種類、それに利用コストも大きく異なっています。RBLを有効にする前に、どのサービスがご利用の組織のニーズに最も適しているか調べる必要があります。多くのRBLサービスが、SURBL参照サービスも提供しています。

特定のサービスをお勧めすることはできませんが、さまざまなRBLホストの比較に利用できる以下のWebサイトをご覧になることをお勧めします。

このサイトには、サイト制作者が使用しているいくつかのサービスの比較とお勧めのサービスが掲載されています。

このサイトには、さまざまな種類のスパムとオープンリレーからの防御に特化したサービスの一覧が掲載されています。

また、Web上にある疑わしいIPアドレスをすべて網羅しているサービスは存在しないため、複数のサービスを利用することをお勧めします。

管理者にできることはご利用のサイトとユーザにとって最適なサービスを選ぶことだけですが、留意したい点を以下に挙げておきます。

• 実際に送られてくるスパムの配信先を検出できるRBLサービスを使用すること

• インターネットモニタの[RBL統計値]を常にチェックすること(下記を参照)

• スパムをあまり検出しているように思われないRBLサービスは、他のサービスに換えること

• 効果的なメールルールを作成する方法をユーザに教えること

RBLやSURBLを有効にする方法

利用するRBLサービスやSURBLサービスを決定したら、RBLを利用するための設定を簡単に実行できます。

フィルタリング用ドキュメントで「信頼済み」として登録されているIPアドレスやドメインは、このRBL参照機能より常に優先的に適用されます。したがって、ある受信IPアドレスがRBLサービスによってスパム配信者であると特定されても、そのIPアドレスがフィルタリング用ドキュメントで信頼済みアドレスとして登録されていたら、インターネットサービスはそのIPアドレスがサーバに接続して処理を行うことを許可します。

RBLやSURBLを有効にするには、以下の操作を行います。

1 [インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[RBL]タブで、[RBLを参照する]または[SURBLを参照する]を選択します。

両方のオプションを有効にすることをお勧めします。インターネットサービスは、参照結果をキャッシュに保存するため、システムへの負荷が軽減されます。

2 利用するRBLホスト、またはSURBLホストのドメイン名を入力します。

3 不達メッセージを[不達メッセージ文]フィールドに入力します。

このフィールドには、受信を拒否した差出人に送られる不達メッセージに記述される内容を入力します(例:あなたのIPアドレスまたはドメイン名は、RBLサービスによって検出されました。メールは送信されませんでした。詳細については、(利用するRBLホストまたはSURBLホストの名前)までご連絡ください)。

この設定では、受信IPアドレスがRBLリストで発見されなかった場合(かつ、そのIPアドレスがフィルタリング用ドキュメントで信頼済みアドレスとして登録されていない場合)、インターネットサービスはそのサーバからのメッセージを拒否します。RBLサービスのリストは、先頭のフィールドに設定したリストから順番にチェックされ、アドレスが見つかるとすぐにチェックは停止されます。例えば、あるメッセージのIPアドレスが先頭のフィールドのサービス(rbl.spamcop.org)では見つからず、2番目のフィールドのサービス(sbl.spamhaus.org)で見つかった場合、それ以上のチェックは行われません。

受信されるスパムの数を減らそうとすると、接続を処理するたびにRBLホストへの参照が行われようになるため、サーバに余分な負荷がかかります。しかし、この機能を有効にしても、アクティブな受信SMTP接続の数はわずかに増えるだけです。ご利用のシステムへの負荷を減らすために、インターネットサービスにはRBL参照結果をキャッシュに保存する機能があらかじめ備わっており、参照を繰り返さなくても済むようになっています。

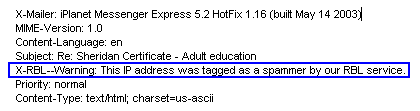

送信者をすぐに拒否したくない場合の対処方法

RBLに登録されているサイトを拒否したくない場合は、拒否する代わりに受信SMTPメッセージにwarningヘッダを挿入することもできます。このためには、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[RBL]タブで、[不達メッセージを送信せず、X-RBL-Wariningをインターネットヘッダに挿入する]を選択します。

このヘッダオプションを利用するには、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[RBL]タブで、[RBLを参照する]を有効にする必要があります。

このヘッダオプションを有効にすると、[不達メッセージ文]の内容が、この疑わしいメッセージのX-RBL-Warningヘッダのデータ部に挿入されます。この場合、ヘッダが挿入されることになったRBLサイト名を識別して、簡単に解析できるように、[不達メッセージ文]の内容を書き換える必要があります。そうすれば、最終的にメールを受け取るユーザが、FirstClassのメールルールを作成してそのメッセージを簡単に処理できるようになります。また、「不正」を行っている可能性があるとされた送信者についてよく知らないため、その送信者からのメールを受け取りたくないとユーザが考えている場合は、フィルタリング用ドキュメントでそのIPアドレスを拒否するよう設定できます。

このオプションを設定したら、ユーザは、FirstClassのメニューから[表示]>[インターネットヘッダの表示]を選択し、受信したメッセージのヘッダ部にそのメッセージを識別するタグが付けられているかどうかを確認する必要があります。

下図は、メッセージのインターネットヘッダの一部です。

RBLサービスの登録順

RBLサービスを登録する順番は、ご利用のサイトによく送られてくるスパムの種類によって異なります。大半のスパムがある特定の種類のスパム配信業者(例えば、薬品関係や金融関係など)である場合は、その配信業者の識別が得意なRBLサービスを選んで、RBLリストの1番目か2番目に登録する必要があります。その後で異なる種類のスパム業者の特定が得意なサービス(または、より汎用的なサービス)を登録すれば、サイトに送られてくる残りのスパムを識別できるようになります。

識別されたすべてのメッセージに対して不達通知を送信したい場合は、より多くのスパム業者を登録しているRBLサービスを利用します。これにより、インターネットサービスがスパム業者をサーバから遮断できるようになります。ただし、スパムではないメッセージに対しても不達通知を送ってしまう危険性があります。これは非常に厳重な設定ですが、サイトの運営がスパムによって著しく困難になっている場合には、このような設定が必要になることもあります。ご利用のRBLサービスがスパムと思われるIPアドレスを登録しすぎていると思われる場合は、もう少し登録数の少ないRBLサービスを利用することもできます。

先に登録したRBLサービスがスパムを判別できれば、システムに対する負荷はより少なくなります。例えば、1番目に登録したサービスがメッセージを識別できなかった場合、インターネットサービスはリストに登録されている次のサービスを利用します。この動作によってリソースが余計に消費され、システムの処理速度が落ちる可能性があります。しかし、1番目のRBLサービスがメッセージをスパムと識別できれば、インターネットサービスはそれ以上RBLサービスを利用せず、追加の処理は必要なくなります。

また、不要な接続を自動的に拒否するのではなく、X-RBL-Warningヘッダを挿入するよう設定している場合は、疑わしいIPアドレスの登録数が少ないサービスから多いサービスの順に登録すると、ユーザが自分で処理しやすくなります。ユーザは、自分のメールルールを設定して、RBLサービスが識別用のタグを挿入したメールをメールボックス以外のコンテナに転送しておき、後で並べ替えて確認できます。

ご利用のサイトまたはユーザにとって最適なRBLの設定を決めることができるのは、管理者だけです。したがって、以下の作業を実行することをお勧めします。

• 実際に送られてくるスパムの配信先を検出できるRBLサービスを使用すること

• インターネットモニタの[RBL統計値]を常にチェックすること

• スパムをあまり検出しているように思われないRBLサービスは、他のサービスに換えること

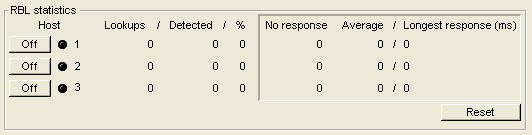

RBLの動作状況をシステム上で確認する方法

RBLの動作状況は、管理者デスクトップの[Internet Services]フォルダにあるインターネットモニタの[セキュリティ]タブで確認し、その情報に基づいて設定内容を判断できます。

ここに表示される情報から、以下の内容を知ることができます。

• 機能しているRBLサービス

• RBLサービスにアクセスした回数

• RBLサービスが疑わしいIPアドレスを検出した回数

• 識別したIPアドレスの参照割合(RBLサービスの効率性を判断できます)

• RBLサービスが参照に応答しなかった回数

• 参照にかかった平均応答時間

• 参照にかかった最長応答時間

[オフ/オン]ボタンを押すと参照先を一時的に無効にできます。[インターネットの基本設定]フォームから参照先を完全に削除する必要はありません。この機能は、テストを行う場合や登録しているRBLサービスのどれかがDoS攻撃に遭っている場合などに便利です。[RBL/SURBL統計値のリセット]ボタンを押せば、RBL統計値はリセットされます。 IPアドレスに対するDNS参照

自分のサイトに接続を試みるSMTPサーバのIPアドレスに対して、対応付けられたドメイン名があるかどうかを調べることができます。ドメイン名が見つからない場合、インターネットサービスはそのサーバからのメールを拒否します。この機能を有効にするには、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[ジャンクメール]タブで、[不明なドメイン名を拒否する]を選択します。

この処理では、SMTP接続を受信するたびにDNSサーバへの問い合わせが行われるため、ご利用のシステムに余分な負荷がかかる場合があります。ご利用のDNSサーバを調整して、パフォーマンスが維持されるようにしてください。 スパムのログ取得

メッセージがインターネットサービスによってブロックされてユーザのメールボックスに届かなかった場合は、サーバのログファイルに記録されます。スパムのログ取得動作は、デフォルトでは有効になっています。

以下は、スパムのログの例です。

Spam 27 10/22/2001 12:27:54 PM localhost 127.0.0.1 terry@127.0.0.1 Sender Extra

Spam: キーワード

スパムログのキーワードは、常に「Spam」です。

• 27:FirstClassのユーザID

インターネットサービスのゲートウェイは、通常1000000000です。

• 10/22/2002:日付

• 12:27:54 PM:時刻

• localhost:ホスト名

SMTPサーバのリモートホスト名が表示されます。

• 127.0.0.1:IPアドレス

リモートホストのIPアドレスです。

• admin@127.0.0.1:メールアドレス

SMTP通信における、メールの[差出人]フィールドの内容です。

• Sender:失効理由コード

失効理由コードは以下のいずれかになります。

• MailRule

• Sender

• RBL

• ReverseDNS

• Host

• RelayReject

Extra:追加情報

追加情報には以下のものが含まれます。

• MailRule type:送信された不達メッセージ文

• RelayReject type:リレーされたアドレス

SMTP通信における、メールの[宛先]フィールドの内容です。

リレーがすべて無効になっている場合、RelayRejectはログに記録されません。

リレーの処理

FirstClassのシステムに登録されていないユーザ宛のメールをインターネットサービスがSMTP経由で受信すると、リレーが行われます。

自分のサイトでメールをリレーする必要がない場合、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[リレー]タブで、サイト全体のリレーを無効にすることをお勧めします。サイト全体でのリレーを無効にすれば、あるSMTPサーバが正しい登録情報(ユーザIDとパスワード-SMTP AUTH)を持っているか、または[Filters]フォルダでそのサーバのIPアドレスを登録している場合でも、そのサーバは自分のサイトからリレーできなくなります。このように設定すると、自分のシステムでSMTPリレーを完全に禁止できるため、管理が容易になり、セキュリティも非常に高くなります。 不正なメールリレーの防止

リレーを許可する場合は、メールをリレーできるユーザとユーザグループを、それぞれ[ユーザ情報]フォームと[グループ権限]フォームで指定できます。この設定を行うには、以下の操作を行います。

• [インターネットの基本設定]フォームの[迷惑メール/スパム]タブの[リレー]タブで、[SMTP AUTHおよび信頼できるIPアドレスを含むすべてのSMTPリレーを無効にする]のチェックを外します。

• [All Users]グループの[機能]タブで、[SMTPリレー]のチェックを外します。

• 個々のユーザまたはユーザグループについて、それぞれ[ユーザ情報]フォームと[グループ権限]フォームの[機能]タブで[SMTPリレー]にチェックを入れます。 特定目的のリレーの許可

リレーを許可する必要があるのは、以下の2つの場合です。

• 自分のシステムを利用するPOP3ユーザやIMAP4ユーザが、外部からメールを送信できるようにする必要がある

• SMTPサーバが利用するインターネットの接続ポイントとしてインターネットサービスを動作させている

POP3ユーザやIMAP4ユーザにリレーを許可する必要がある場合

POP3ユーザやIMAP4ユーザがFirstClassサーバを使用してリレーをできるようにする場合は、SMTPの拡張機能であるSMTP AUTHを使用することをお勧めします。SMTP AUTHを使用すると、ユーザがPOP3クライアントやIMAP4クライアントを使ってメールを送信するときに、インターネットサービスがユーザのログイン情報(ユーザIDとパスワードによる認証)を要求するようになります。FirstClassはSMTP AUTHに対応しているため、SMTP AUTHを有効にするようPOP3ユーザとIMAP4ユーザに指示することをお勧めします。

リレーを完全に無効にしない限り、インターネットサービスは、認証を行ったユーザに対してSMTPリレーを実行するようになります。

自分のサイトがオープンリレーとしてブラックリストに登録された場合

スパムメールはますます広がりを見せ、阻止するのが大変難しいため、(RBL提供機関を含む)多くの組織が、オープンリレーのサイトを積極的に調べて自分たちのブラックリストに登録しています。自分のサイトがブラックリストに追加されてしまった場合は、以下のように対処してください。

1 リレーに関する設定(インターネットサービスとユーザ権限)をチェックします。

多くの場合、ブラックリストに登録される理由は、自分のサイトからスパムが発信されたためです。このセクションで説明する方法で調査を行い、問題を特定します。問題が発見できなかった場合は、ブラックリストに登録した組織に問い合わせてください。

2 リレーの問題を見つけて修正したら、ブラックリストに登録した組織に対して、自分にサイトをもう一度テストするよう依頼します。

3 フィルタリング用ドキュメントに登録した、信頼できるIPアドレスをチェックします。

ORBSのように、FirstClassのメールホストを「sendmail」とみなして、誤ったリレーのテストを行っている組織もあります。システムを正しく設定したにもかかわらず、まだテストに合格しない場合は、以下の作業を試してみてください。

• インターネットサービスがsendmailのように動作するように再設定する

このようなテストでは、インターネットサービスがリレーを吸収してしまうため、メッセージを配信しているように見えるという問題がよく起こりますが、実際には、インターネットサービスは少し時間が経過したら不達通知を送信します。しかし、テストでは不達通知が届くまで待機されることがないため、リレーが行われたと判断されてしまいます。[ディレクトリの詳細設定]フォームの[メールエイリアス]タブの[受信メールアドレス]で[メールエイリアスのみ]を選択すると、配信されてきたテストメールをインターネットサービスで拒否することができます。

このオプションを選択すると、[ディレクトリの詳細設定]フォームでインターネットメールを利用するユーザのエイリアスを手動で設定する(または、自動メールエイリアスを設定する)作業が必要になります。

• ブラックリストに登録した組織に対して、自分のサイトがリレーをしていないことを伝え、自分のサイトからいくつかの宛先にリレーを試みてもらう

正常に運営されている組織であれば、このような要請に対応してもらえる可能性があります。

不必要な接続の抑制

多くのサイトが、不正な登録を試みるSMTPサーバからの接続に悩まされています。例えば、サービス(DoS)拒否攻撃を仕掛けたり(大量のトラフィックを生成され、正当なサイトやユーザが接続できなくなります)、システムのパスワードを推測して接続を試みたりすることは、ハッカーが問題を引き起こすために行う最も一般的な方法です。

FirstClassでは、以下の方法で外部からの不必要な接続を制御できます。

• 疑わしいIPアドレスを[Filters]フォルダ内のフィルタリング用ドキュメントに登録して常にブロックする

• 推測したパスワードでログインを試みてサーバを攻撃するIPアドレスを一時的にブロックする

• 不必要な接続を一時的に保留する

• システムへの攻撃を監視し、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[悪用]タブで、不必要な接続に対して警告を発するように設定する

また、インターネットサービスが、SMTP AUTHを使用してパスワードに対する攻撃を自動的に検出します。 不必要なIPアドレスの一時的なブロック

自分のFirstClassサイトをインターネットに接続すると、不正なIDやパスワードで何度もログインを試みるIPアドレスから不必要な接続を試みられることは避けられません。

インターネットサービスには「攻撃リスト」機能があり、(管理者デスクトップの[Filters]フォルダ内にある)rules.MailRulesファイルに以下のような記述を追加することで、不必要な接続を行うIPアドレスを一時的にブロックできます。

.:IF($spamlevel>$HighSpamMax&&$XtremeCausesNDN)STRIKE# この動作は不達通知を送る動作の前に記述すること

また、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[ジャンクメール]タブでこのパラメータを設定します。

rules.MailRulesファイルでこのSTRIKEルールを有効にするには、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[メールルール]タブで、[スパムスコアが「高」を超えたら拒否]にチェックを入れる必要があります。

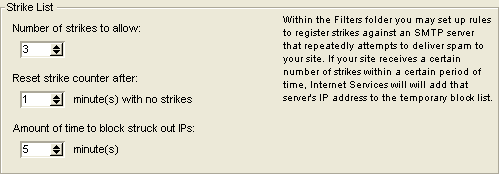

あるIPアドレスから自分のサイトに対して一定数の攻撃(不正な接続の試み)が一定時間あると、インターネットサービスは、[インターネットの基本設定]フォームの[迷惑メール/スパム]タブにある[ジャンク]タブで設定した時間だけ、そのIPを一時ブロックリストに登録します。この一時ブロックリストは、[インターネットモニタ]フォームの[コントロール]タブでファイルに保存して残したり、登録内容をクリアしたりできます。

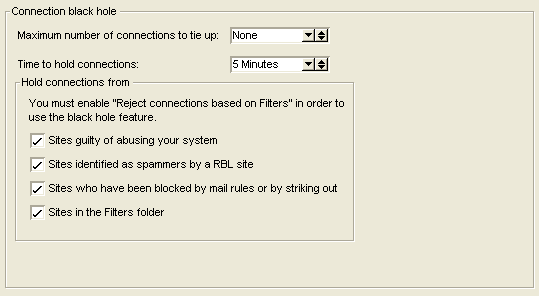

例えば、自分のシステムで下図のような設定を行ったとします。

インターネットサービスは、自分のサイトに接続を試みるIPアドレスからの攻撃を1分間に3回まで受け入れますが、それ以上の回数になるとそのIPを5分間ブロックします。したがって、最初の接続が58秒後に、次の接続が57秒後に、3回目の接続が59秒後にあったとすると、インターネットサービスはこの3つの接続を同じ要注意アドレスからのものと判断し、あらかじめ設定した時間ブロックします。

このIPが、1分を超える間隔(例えば64秒間に1回)で自分のサイトに接続を試みた場合、インターネットサービスは1回攻撃を受けても、カウンタをリセットして0からカウントし直します。攻撃を試みるIPが、1分を越える間隔で自分のサイトに接続を試みているため、インターネットサービスはこれを同じアドレスからの攻撃とはみなさず、そのIPをリストに登録しません。したがって、そのIPが[上の2条件に当てはまる攻撃元IPのブロック時間]に設定した時間ブロックされることはありません。

攻撃を試みるIPアドレスが特定の人や組織であることがわかった場合は、そのIPをフィルタリング用ドキュメントに追加することで常に攻撃をブロックできます。ただし、発信元が追跡できるようなIPアドレスをハッカーが使用することは、通常はありません。 不必要なIPアドレスの一時的な保留

不必要なIPアドレスの一時的なブロックに加えて、その接続リソースを仮想的な「ブラックホール」に拘束できます。これによって、ハッカーに対して自分のシステムへのアクセスをやめさせることができます。あるIPアドレスが接続を試みると、インターネットサービスはそのデータを破棄する一方で、文字のストリームをゆっくりと持続的に生成して、そのIPが接続されたままの状態にします。このようにしてIPの接続リソースを拘束し、IPが自分や他のサイトを攻撃する能力を弱めます。

一部のRBLサービスは、この機能の使用を自分たちのサービスを利用する条件にしています。

不必要な接続を保留するには、[インターネットの基本設定]フォームの[接続]タブで、[[Filters]フォルダの設定に基づいて接続を拒否]を有効にし、対象のIPアドレスを[Filters]フォルダ内のフィルタリング用ドキュメントに登録する必要があります。その設定が完了したら、[接続]タブの[接続保留オプション]でパラメータを設定します。

保留されている接続は、[インターネットモニタ]フォームの[コントロール]タブでクリアできます。

セキュアなメールの配信

FirstClassは電子メールの暗号化方式であるS/MIMEに対応しているため、メッセージをデジタル証明書で暗号化し、署名を付加して送受信できます。この証明書には、公開鍵、秘密鍵、およびデジタル署名が含まれます。秘密鍵はメッセージの内容を復号化するために、デジタル署名はメッセージに署名したりメッセージを確認したりするために、公開鍵はメッセージの内容を暗号化するために使用されます。 セキュアなメールの送信に関する詳細は、クライアントヘルプの「セキュアなメッセージについて」を参照してください。

署名は、指紋と同じようにその個人を特定できる識別子と考えることができます。署名を利用すると、メッセージを送受信する相手が間違いなく本人であることが確認できます。

ご利用のシステムでS/MIMEを利用するには、ユーザが以下の操作を行う必要があります。

• 認証局から証明書をインストールする

• その証明書をファイルにエクスポートして管理者に送信する(管理者にそのファイルをサーバの[SSL Certificates]フォルダにアップロードしてもらうため)

管理者は、ユーザがエクスポートしたデジタル証明書を受け取ったら、その証明書を管理者デスクトップの[Internet Services]フォルダ内の[SSL Certificates]フォルダに保存し、名前をユーザのインターネットメールアドレス(例:roy@huskyplanes.com)に変更する必要があります。

証明書のインストールとエクスポートの方法を十分に理解し、その方法をユーザに指示できるようにしておくことをお勧めします。

• ユーザとメール送信相手との間で、署名付きのS/MIMEメッセージをやり取りして公開鍵を交換する

ユーザが上記の作業を完了したら、管理者は以下の作業を行う必要があります。

• ルート証明書をインストールする

ユーザが自分のエクスポートした証明書にルート証明書を含めることができない場合は、管理者がユーザの証明書と同じ認証局からルート証明書を要求して、[Internet Services]フォルダ内の[SSL Certificates]フォルダに保存する必要があります。

ユーザが2つ以上の認証局から証明書を入手している場合は、それぞれのルート証明書に加えて、中間証明書が必要になることがあります。認証局に連絡して、必要なものを確認してください。

ルート証明書と中間証明書の名前は「ca」で始め、その後に「.(ピリオド)」を付け、最大で半角63文字以内にしてください。例:ca.thawte。

• ユーザが送信者から受け取った証明書をすべてアップロードする

ユーザが送信相手とセキュアな経路を確立するために初めてS/MIMEメッセージを送信すると、インターネットサービスによって、証明書の公開鍵がそのメッセージに自動的に添付されます。その後、送信相手も続けて同じ作業を行います。

ユーザは、送信相手から証明書を受け取ったら管理者に送信する必要があります。管理者は、その証明書を管理者デスクトップの[Internet Services]フォルダ内の[SSL Certificates]フォルダに保存する必要があります。証明書の保存後、管理者はその証明書を送信者のインターネットメールアドレス(例:lyn@othersite.com)と同じ名前に変更してください。

安全なコンテンツサイトの使用

安全なコンテンツサイトは、システムを攻撃から防護する新たな手段を提供する重要なセキュリティ機能です。その目的は、ファイルのダウンロードに使用する読み取り専用サイトを管理者が設置できるようにすることです。これにより、悪意のあるHTMLコードを含んだファイルが添付ファイルまたはアップロードファイルとしてシステムに仕込まれ、Web経由でそのファイルを開いたユーザに対して攻撃が行われる危険性を防ぐことができます。すべてのファイルダウンロード処理を読み取り専用サイトに移行することによって、このような潜在的脅威を取り除くさまざまなブラウザのクロスサイトスクリプティング防御機能が有効に機能するようになります。 安全なコンテンツサイトの設定

この作業は、設定する安全なコンテンツサイトごとに行う必要があります。

安全なコンテンツサイトを設定するには、以下の操作を行います。

1 ドメインを登録します。

セカンダリドメインを登録し、インターネットサービスで指定します。例えば、メインサイトがwww.site.comである場合、セカンダリサイトはdownload.site.comのようになります。

SSL証明書を使用しているサイトの場合、その証明書の種類によっては、セカンダリドメイン用に追加の証明書を取得することも必要になる場合があります。

2 [複数サイトと複数言語の設定]フォームを更新します。

[複数サイトと複数言語の設定]フォームにセカンダリドメイン用の新しい行を追加します。プライマリサイトと同じ「エイリアス名」をセカンダリドメインに設定します。[認証]を[読み取りのみ]に設定します。

3 user.HeaderMatchドキュメントを更新します。

user.Headermatchドキュメントを以下のように更新して、新しいドメイン用の行を追加します。

<サイト名>:SET contentsite = <セカンダリドメイン>

ウイルスのスキャン

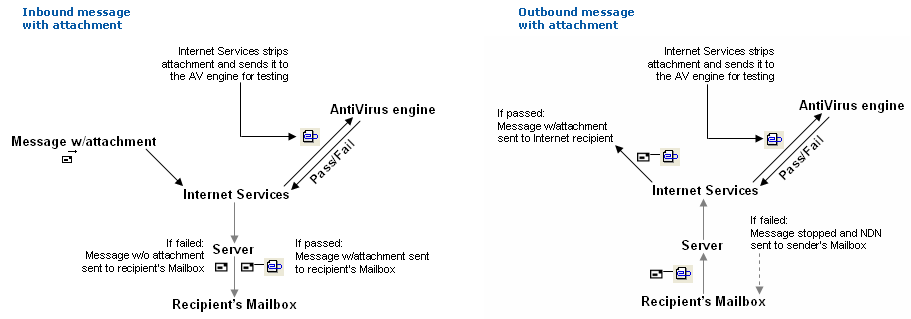

シマンテック社のAntiVirusエンジンを使用すると、(インターネットサービス経由で)送受信されるメールの添付ファイルをスキャンし、インターネットサービスがメールをユーザに配信する前にウイルスに感染した添付ファイルを削除するように設定できます。

AntiVirusスキャンのソフトウェアとライセンスを購入したら、インターネットサービスとは異なるマシンにインストールします。インストール後、インターネットサービスのマシン(およびクラスタマシン)の[メールの詳細設定]フォームの[Antivirus]タブで、AntiVirusスキャンをインストールしたマシンのIPアドレスを設定します。

AntiVirusスキャンを実行してしない場合、[Antivirus]タブのオプションは有効にしないでください。

この設定が完了すると、インターネットサービスによって受信メールと送信メールのあらゆる添付ファイルがAntiVirusスキャンのマシンに送信され、ウイルス感染の有無が判断されます。

[メールの詳細設定]フォームの[Antivirus]タブの設定内容およびメッセージの種類(送信メッセージまたは受信メッセージ)に従って、インターネットサービスはこの添付ファイルを削除して警告文を表示するか、不達通知を送信するか、またはこの添付ファイル付きメッセージをサーバに送信します。受信メッセージと送信メッセージの警告文は、[メールの詳細設定]フォームの[Antivirus]タブで設定します。

AntiVirusスキャンのマシンがウイルス感染した添付ファイルを受信メッセージに発見すると、インターネットサービスは添付ファイルを削除して警告文に置き換え、そのメッセージをサーバに配信し、その後受信者のメールボックスに配信します。

AntiVirusスキャンのマシンがウイルス感染した添付ファイルを送信メッセージに発見すると、インターネットサービスはそのメッセージの送信を停止し、警告文を含む不達通知を送信者に返します。

また、必要に応じて、警告文の添付ファイルの名前をrules.AttachmentBlockドキュメントで設定できます。このファイル名は等号(=)で開始し、その後にファイル名を追加する必要があります(最大半角63文字)。以下は、rules.AttachmentBlockドキュメントの設定例です。

# このファイルには、拒否するファイルのファイル名かファイルのタイプ名/クリエータ名を1行ずつ記述します。

# 添付ファイルの代わりにテキストを添付することもできます。

#

# このテキストは、コロンで開始し、1行または複数の行に記述します。

# 代わりに添付するファイルの名前は、

# 等号(=)で開始し、1行に記述します(デフォルトはBlockedAtt.txt)。

=VirusHasBeenDetected.txt

# この添付ファイル名では、大文字と小文字は区別されず、DOSのワイルドカードである

# 「*」と「?」が利用できます。

* Macファイルのタイプ名とクリエータ名も同じように指定できます。

# その場合は「TTTT:CCCC」という構文を使用してください。TTTTはファイル名で、CCCCは

# クリエータ名です。ワイルドカードには「?」を使用してください。

:この添付ファイル「\@」は削除されました。

:理由は、管理者が危険または拒否するよう登録しているファイル名と種類に

:このファイルが一致したためです。

*.exe

*.scr

'APPL:????'

SMTPのサブミッションポートの使用

SMTPサブミッションポート(587)を使用すると、ユーザ個人の(送信)メッセージをサーバ間メッセージと区別し、ユーザに対して、認証(ログイン)を行ってからサブミッションポート経由でメッセージを送信するよう要求できるようになります。また、他のさまざまな方法でメッセージを処理できるようになります。例えば、メッセージに対して逆引き参照を実行する必要がないようにし、メッセージにさまざまなメールルールを適用して、付加されていないメッセージIDを追加できます。

このポートの使用が必要になるのは、ポート25のブロックを開始したインターネットサービスプロバイダのPOPメールまたはIMAPメールを使用するユーザがいる場合のみです。

サブミッションポートを設定および有効にするには、[メールの詳細設定]フォームの[サブミッション]タブを使用します。 認証オプション

インターネットサービスは、SMTP(25番ポートまたはSMTPのサブミッションポートである587番)経由でメールメッセージを送信する場合に、LOGIN、PLAIN、CRAM-MD5という3つの異なる認証オプションをサポートします。LOGINとPLAINは、暗号化されていない接続(非TLS)接続で使用する場合には安全ではありません。そのため、SSL証明書をSMTPサーバ用にインストールした場合、これらの認証オプションの使用を無効にする必要があります。選択できる設定は以下の通りです。

• SMTP認証を無効にする

認証を許可しません。

• 任意の接続ですべての認証方式を許可する

以前のデフォルト設定です。クライアントでCRAM-MD5が選択されている場合には比較的安全です。

• 任意の接続でCRAM-MD5を許可し、TLS接続でのみプレーンテキストを許可する

現在のデフォルト設定です。非TLS接続が選択されている場合には比較的安全です。

• 任意の接続でCRAM-MD5を許可し、プレーンテキストを無効にする

比較的安全です。SMTP SSL証明書を使用しないサイトでは、これを選択する必要があります。

• TSL接続でのみCRAM-MD5を許可し、プレーンテキストを無効にする

最も安全な設定です。

「比較的安全」とは、CRAM-MD5が解読されない限りはパスワードが検出されないことを意味します。

サイトへのSSL証明書の追加

SSL証明書は、SSL(Secure Socket Layer)プロトコルを使用して機密性の高いドキュメントをインターネット上で送信するために使用します。

Webブラウザがセキュアなドメインにアクセスすると、SSLハンドシェークによってそのサーバ(Webサイト)が識別され、暗号化方式が確立されます。慣例により、SSLプロトコル接続が必要なWebページのURLはHTTPではなくHTTPSで始まり、WebブラウザがそのWebページを表示している間は、ブラウザのどこかの場所に鍵マークが表示されます。

SSL証明書は認証局から入手します。認証局のリストについては、ブラウザのオプションを確認するか、またはインターネットで検索してください。

SSL証明書では、サブドメイン(www.mysite.com、mail.mysite.com)ごとに個別の証明書を使用したり、同じドメイン名(*.mysite.com)に属するすべてのドメインを対象としたワイルドカード証明書を使用したりできます。異なる複数のドメイン名がある場合は、ドメインごとに別々の証明書が必要になります。

SSLハンドシェークはHTTP要求の前に開始されるため、Webサーバに使用される各SSL証明書はIPとポートの組み合わせに関連付けられます。HTTPS接続用にポート指定することは難しいため、事実上、SSL証明書を使用するWebサイトごとに異なるIPアドレスが必要になります。ただし、このために複数のネットワークインタフェースコントローラ(NIC)が必要になるわけではありません。ご利用のニーズに合った証明書の種類と設定方法については、認証局にお問い合わせください。 SSL証明書の取得

1 FirstClassデザイナー(Windows版)を起動します。

2 [ファイル]>[SSL証明書の作成]を選択します。

3 パスワードを入力します。

パスワードでは、文字と数字を組み合わせることができます。パスワードは、後で使用できるように書き留めておきます。

4 [Certificate Request Information]フォームに必要事項を入力します。

すべてのフィールドに入力する必要があります。

5 [OK]をクリックし、画面の指示に従って作業します。

RSA秘密鍵用のテキストと証明書要求用のテキストが生成されます。画面の指示に従って、両方のテキストをテキストファイルにコピーし、後で使用できるように保存しておきます。

6 利用する認証局のWebサイトで証明書を要求します。

指示に従って、上の手順で作成したテキストファイルの「----BEGIN CERTIFICATE REQUEST----」から「----END CERTIFICATE REQUEST----」までの部分をコピーし、表示されたフィールドに貼り付けます。

使用しているWebサーバの種類を尋ねられた場合は、[その他]を選択します([その他]がない場合は[Apache]を選択)。この情報は認証局がマーケティング目的で収集しているだけであり、取得する証明書とは関係ありません。

証明書をダウンロードするためのリンク先が認証局から通知されます。

証明書をダウンロードしたら、証明書ドキュメントを作成する必要があります。 証明書ドキュメントの作成

1 新しいドキュメントを作成し、インターネットサービスの[SSL Certificates]フォルダに保存します。

このドキュメントにはわかりやすい名前を付け、cert、crt、またはpemの拡張子を追加します(例:certname.cert)。

2 取得した証明書の「----BEGIN CERTIFICATE----」から「----END CERTIFICATE----」までの部分をコピーし、ドキュメントに貼り付けます。

3 証明書のテキストの下に「password:<パスワード>」と入力します。<パスワード>は、証明書要求を作成したときに使用したパスワードです(山括弧は不要)。

4 以前に保存したテキストファイルからRSA秘密鍵(「-----BEGIN RSA PRIVATE KEY-----」から「-----END RSA PRIVATE KEY-----」までの部分)をコピーし、パスワードのテキストの下に貼り付けます。

作業が完了すると、証明書ドキュメントは以下のようになります。

-----BEGIN CERTIFICATE-----

MIIDLD ...Cji7WnsTzuXX

-----END CERTIFICATE-----

password: pw4sitecertficate

-----BEGIN RSA PRIVATE KEY-----

MIICXQIBA ...VhP/PxFg

-----END RSA PRIVATE KEY----- 中間証明書が発行された場合

認証局によっては、中間証明書を発行することがあります。中間証明書を受け取ったら、サーバの証明書ドキュメントを作成した場所に異なるドキュメントとして保存し、サーバの証明書ドキュメントから参照できるようにする必要がありますこのためには、以下の操作を行います。

1 新しいドキュメントを作成し、[SSL Certificates]フォルダに保存します。

このドキュメントにはca.で始まるわかりやすい名前を付け、cert、crt、またはpemの拡張子を追加します。

2 認証局から取得した中間証明書をコピーし、この新しいドキュメントに貼り付けます。

3 サイト(またはサーバ)の証明書ドキュメントを開きます。

4 パスワードのテキストの下に「cacertificate: ca.<中間証明書名>」と入力します。<中間証明書名>は、中間証明書を保存したドキュメントの名前です(山括弧は不要)。

サイトの証明書ドキュメントは以下のようになります。

-----BEGIN CERTIFICATE-----

MIIDLD ...Cji7WnsTzuXX

-----END CERTIFICATE-----

password: pw4sitecertficate

cacertificate: ca.intermediatecert.cert

-----BEGIN RSA PRIVATE KEY-----

MIICXQIBA ...VhP/PxFg

-----END RSA PRIVATE KEY----- SSL証明書の有効化

SSL証明書をダウンロードし、インターネットサービスの[SSL Certificates]フォルダに証明書ドキュメントを作成したら、証明書のステータスを設定して証明書を有効にする必要があります。

このためには、以下の操作を行います。

1 以下のフォームで、SSL情報を入力してそのステータスを設定します。

システム上でクラスタサービスを実行している場合は、クラスタごとにフォームを設定してください。

2 インターネットサービスを再起動します。

インターネットサービスのウィンドウに、「Initialized 1 HTTPS listeners」と表示されていることを確認してください。

HTTPSを有効にしている場合、その接続について記述したXSSI(eXtended Server-Side Include)変数が設定され、XSSIスクリプトで利用できるようになります。インターネットサービスでは、SSL_VERSION_INTERFACEを除き、業界標準のXSSI変数をすべて利用できます。インターネットサービスで使用されている変数の詳細については、FirstClass Onlineにアクセスして、[Conferences]>[Peer to Peer Support]>[FirstClass Webmasters]>[FAQs]を参照してください。

| ||||||||||||||||